各網(wǎng)絡(luò)用戶:

2017年5月12日20時(shí)左右��,全球爆發(fā)大規(guī)模勒索軟件感染事件�。據(jù)公安部通報(bào),中國(guó)大批高校也出現(xiàn)感染情況�����,眾多師生的電腦文件被病毒加密�,只有支付贖金才能恢復(fù),情況嚴(yán)重(見附件1)�����。為控制病毒感染擴(kuò)散����,確保我校網(wǎng)絡(luò)不發(fā)生網(wǎng)絡(luò)安全事件�����,現(xiàn)緊急通知如下:

1�����、中心已在校園網(wǎng)邊界上設(shè)置了阻止該勒索病毒傳播的安全策略,但由于病毒的傳播方式有多種��,不排除校內(nèi)主機(jī)會(huì)通過其他途徑感染該病毒�����。請(qǐng)全校師生提高安全防范意識(shí)����,做好電腦中重要文件的離線備份(拷貝到U盤或移動(dòng)硬盤等),安裝防病毒軟件并升級(jí)到最新的病毒庫��。

2�、Windows XP、Windows 2003�、Windows 8、windows vista等微軟已經(jīng)不再提供技術(shù)支持(鑒于問題嚴(yán)重性微軟緊急發(fā)布了針對(duì)Windows XP��、Windows Server 2003�����、Windows 8三款系統(tǒng)的修補(bǔ)補(bǔ)丁���,編號(hào):KB4012598)�����。建議各單位用戶盡快將操作系統(tǒng)升級(jí)到windows7以上版本����,服務(wù)器系統(tǒng)升級(jí)到Windows 2012以上版本并為操作系統(tǒng)打齊補(bǔ)丁。

3�����、各網(wǎng)絡(luò)用戶請(qǐng)及時(shí)開啟計(jì)算機(jī)系統(tǒng)防火墻�,以便啟到防護(hù)作用。

4���、特別提醒:不要打開來源不明的電子郵件附件���,尤其是帶有各種誘惑性語言和電子郵件附件�;不要點(diǎn)擊安全狀態(tài)不明的網(wǎng)頁地址等。

為防范該病毒對(duì)各網(wǎng)絡(luò)計(jì)算機(jī)系統(tǒng)的感染和傳播�����,盡可能減少其危害和影響��,中心整理出具體防范措施建議(見附件2)、針對(duì)敲詐病毒(WanaCrypt0r2.0)的解決方案(見附件3)����、各操作系統(tǒng)版本補(bǔ)丁下載地址及360公司下載工具(免疫工具、專殺工具�����、文件恢復(fù)工具等)(見附件4)����,建議各單位用戶盡快下載安裝。

一旦出現(xiàn)類似事件第一時(shí)間反饋到中心�,以便中心提供技術(shù)支持和幫助,聯(lián)系電話:65790463(潘老師���、梁老師)

現(xiàn)代教育技術(shù)中心

2017年5月13日

附件1: 關(guān)于近日大量電腦感染勒索病毒的說明.doc

關(guān)于近日大量電腦感染勒索病毒的說明.doc

附件2: 關(guān)于勒索病毒中招的具體防范措施建議.doc

關(guān)于勒索病毒中招的具體防范措施建議.doc

附件3: 針對(duì)敲詐病毒(WanaCrypt0r2.0)的解決方案.doc

針對(duì)敲詐病毒(WanaCrypt0r2.0)的解決方案.doc

附件4: 各操作系統(tǒng)版本補(bǔ)丁下載地址及360公司下載工具(免疫工具���、專殺工具、文件恢復(fù)工具等).doc

各操作系統(tǒng)版本補(bǔ)丁下載地址及360公司下載工具(免疫工具���、專殺工具、文件恢復(fù)工具等).doc

附件1 關(guān)于近日大量電腦感染勒索病毒的說明

2017年5月12日起��,全球范圍內(nèi)爆發(fā)基于Windows網(wǎng)絡(luò)共享協(xié)議進(jìn)行攻擊傳播的蠕蟲惡意代碼����,這是不法分子通過改造之前泄露的NSA黑客武器庫中“永恒之藍(lán)”攻擊程序發(fā)起的網(wǎng)絡(luò)攻擊事件�,用戶只要開機(jī)上網(wǎng)就可被攻擊���。五個(gè)小時(shí)內(nèi)�����,影響覆蓋美國(guó)����、俄羅斯�、整個(gè)歐洲等100多個(gè)國(guó)家,國(guó)內(nèi)多個(gè)高校校內(nèi)網(wǎng)�����、大型企業(yè)內(nèi)網(wǎng)和政府機(jī)構(gòu)專網(wǎng)中招����,被勒索支付高額贖金才能解密恢復(fù)文件,對(duì)重要數(shù)據(jù)造成嚴(yán)重?fù)p失���。

這次的“永恒之藍(lán)”勒索蠕蟲,是NSA網(wǎng)絡(luò)軍火民用化的全球第一例�����。一個(gè)月前,第四批NSA相關(guān)網(wǎng)絡(luò)攻擊工具及文檔被Shadow Brokers組織公布�����,包含了涉及多個(gè)Windows系統(tǒng)服務(wù)(SMB����、RDP、IIS)的遠(yuǎn)程命令執(zhí)行工具����,其中就包括“永恒之藍(lán)”攻擊程序。

漏洞描述

近期國(guó)內(nèi)多處高校網(wǎng)絡(luò)和企業(yè)內(nèi)網(wǎng)出現(xiàn)WannaCry勒索軟件感染情況�����,磁盤文件會(huì)被病毒加密��,只有支付高額贖金才能解密恢復(fù)文件��,對(duì)重要數(shù)據(jù)造成嚴(yán)重?fù)p失���。

根據(jù)網(wǎng)絡(luò)安全機(jī)構(gòu)通報(bào)�����,這是不法分子利用NSA黑客武器庫泄漏的“永恒之藍(lán)”發(fā)起的蠕蟲病毒攻擊傳播勒索惡意事件����。惡意代碼會(huì)掃描開放445文件共享端口的Windows機(jī)器,無需用戶任何操作��,只要開機(jī)上網(wǎng)��,不法分子就能在電腦和服務(wù)器中植入勒索軟件�����、遠(yuǎn)程控制木馬��、虛擬貨幣挖礦機(jī)等惡意程序����。

由于以前國(guó)內(nèi)多次爆發(fā)利用445端口傳播的蠕蟲,部分運(yùn)營(yíng)商在主干網(wǎng)絡(luò)上封禁了445端口���,但是教育網(wǎng)及大量企業(yè)內(nèi)網(wǎng)并沒有此限制而且并未及時(shí)安裝補(bǔ)丁�����,仍然存在大量暴露445端口且存在漏洞的電腦�,導(dǎo)致目前蠕蟲的泛濫��。

風(fēng)險(xiǎn)等級(jí)

360安全監(jiān)測(cè)與響應(yīng)中心對(duì)此事件的風(fēng)險(xiǎn)評(píng)級(jí)為:危急

影響范圍

掃描內(nèi)網(wǎng)���,發(fā)現(xiàn)所有開放445 SMB服務(wù)端口的終端和服務(wù)器�,對(duì)于Win7及以上版本的系統(tǒng)確認(rèn)是否安裝了MS17-010補(bǔ)丁����,如沒有安裝則受威脅影響。

附件2 關(guān)于勒索病毒中招的具體防范措施建議

個(gè)人計(jì)算機(jī)用戶的預(yù)防措施:

1���、使用Widnows Vista����、Windows 7�、Windows 8.1、Windows 10���、Windows Server 2008���、Windows Server 2012��、Windows Server 2016 系統(tǒng)的用戶���,請(qǐng)啟用系統(tǒng)自帶的更新功能將補(bǔ)丁版本升級(jí)到最新版本;

2��、仍然使用Windows XP�����、Windows 8 及 Windows Server 2003 系統(tǒng)用戶����,建議升級(jí)操作系統(tǒng)到 Windows 7、Windows 2012及以上��,如果因?yàn)樘厥庠驘o法升級(jí)操作系統(tǒng)版本的���,請(qǐng)手動(dòng)下載XP和win2003補(bǔ)丁程序進(jìn)行安裝�,補(bǔ)丁下載地址:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598����。

二、自建局域網(wǎng)預(yù)防措施:

在自建局域網(wǎng)的自有設(shè)備上阻斷TCP 135、137����、139、445 端口的連接請(qǐng)求���,將會(huì)有效防止該病毒的傳播,但是同時(shí)也阻斷了校內(nèi)外用戶正常訪問使用Windows系統(tǒng)相應(yīng)文件共享機(jī)制的信息系統(tǒng)和網(wǎng)絡(luò)服務(wù)���。因此����,必須謹(jǐn)慎使用下列預(yù)付措施:

1���、在網(wǎng)絡(luò)邊界(如自建局域網(wǎng)出口)上阻斷 TCP 135�、137�����、139�、445 端口的連接請(qǐng)求。這個(gè)操作可有效阻斷病毒從外部傳入內(nèi)部網(wǎng)絡(luò)�,但無法阻止病毒在內(nèi)部網(wǎng)絡(luò)傳播。

2、在自建局域網(wǎng)的核心交換設(shè)備處阻斷 TCP 135��、137����、139、445 端口的連接請(qǐng)求�,該操作可阻斷病毒在自建局域網(wǎng)間進(jìn)行傳播,但無法阻止病毒在自建局域網(wǎng)內(nèi)傳播���。

3��、在自建局域網(wǎng)子網(wǎng)邊界處阻斷 TCP 135�、137����、139、445 端口的連接請(qǐng)求��,該操作可最大限度保護(hù)子網(wǎng)的安全���,但是無法阻擋該病毒在同臺(tái)交換機(jī)下傳播�。

綜上所述���,自建局域網(wǎng)的自有設(shè)備上阻斷網(wǎng)絡(luò)的TCP 135����、137、139���、445 端口連接請(qǐng)求只是臨時(shí)措施�,盡快完成各單位用戶Windows系統(tǒng)軟件的升級(jí)或修復(fù)漏洞才是防范該病毒的根本措施���。

附件3 針對(duì)敲詐病毒(WanaCrypt0r2.0)的解決方案

一、病毒背景

5月12日起�,Onion、WNCRY兩類敲詐者病毒變種在全國(guó)乃至全世界大范圍內(nèi)出現(xiàn)爆發(fā)態(tài)勢(shì)���,中國(guó)大陸大量教育網(wǎng)用戶和企業(yè)用戶中招�。

與以往不同的是����,這次的新變種病毒添加了NSA(美國(guó)國(guó)家安全局)黑客工具包中的“永恒之藍(lán)”0day漏洞利用,通過445端口(文件共享)在內(nèi)網(wǎng)進(jìn)行蠕蟲式感染傳播���。

微軟在今年3月10日已發(fā)布補(bǔ)丁MS17-010修復(fù)了“永恒之藍(lán)”攻擊的系統(tǒng)漏洞�,請(qǐng)盡快安裝此安全補(bǔ)丁,網(wǎng)址為https://technet.microsoft.com/zh-cn/library/security/MS17-010����。

沒有安裝安全軟件或及時(shí)更新系統(tǒng)補(bǔ)丁的其他內(nèi)網(wǎng)用戶極有可能被動(dòng)感染,所以目前感染用戶主要集中在企業(yè)��、高校等內(nèi)網(wǎng)環(huán)境下�。

一旦感染該蠕蟲病毒變種,系統(tǒng)重要資料文件就會(huì)被加密�����,并勒索高額的比特幣贖金�,折合人民幣2000-50000元不等。

從目前監(jiān)控到的情況來看����,全網(wǎng)已經(jīng)有數(shù)萬用戶感染�,QQ、微博等社交平臺(tái)上也是哀鴻遍野����,后續(xù)威脅也不容小覷。

二����、病毒感染現(xiàn)象

中毒系統(tǒng)中的文檔��、圖片���、壓縮包、影音等常見文件都會(huì)被病毒加密��,然后向用戶勒索高額比特幣贖金�。

WNCRY變種一般勒索價(jià)值300-600美金的比特幣��,Onion變種甚至要求用戶支付3個(gè)比特幣��,以目前的比特幣行情,折合人民幣在3萬左右�。

此類病毒一般使用RSA等非對(duì)稱算法�,沒有私鑰就無法解密文件�。WNCRY敲詐者病毒要求用戶在3天內(nèi)付款���,否則解密費(fèi)用翻倍���,并且一周內(nèi)未付款將刪除密鑰導(dǎo)致無法恢復(fù)���。

從某種意義上來說,這種敲詐者病毒“可防不可解”���,需要安全廠商和用戶共同加強(qiáng)安全防御措施和意識(shí)�����。

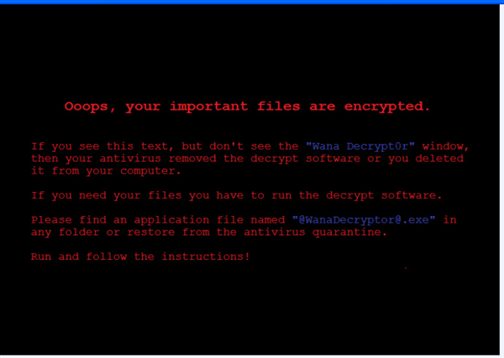

中毒后的勒索提示

部分系統(tǒng)桌面變化

三、針對(duì)未中病毒系統(tǒng)解決方案

1��、為計(jì)算機(jī)安裝最新的安全補(bǔ)丁��,微軟已發(fā)布補(bǔ)丁MS17-010修復(fù)了“永恒之藍(lán)”攻擊的系統(tǒng)漏洞�,請(qǐng)盡快安裝此補(bǔ)丁,請(qǐng)參考本文檔《安全補(bǔ)丁下載》章節(jié)內(nèi)容進(jìn)行下載安裝���。

2�����、開啟Windows防火墻��。請(qǐng)參考《打開Windows 防火墻》章節(jié)進(jìn)行Windows防火墻啟用�����。

3���、針對(duì)暫時(shí)無法安裝補(bǔ)丁的Windows Server 2003以及Windows XP系統(tǒng)�,可以通過關(guān)閉445端口(監(jiān)控其他關(guān)聯(lián)端口如: 135�、137、139)來避免病毒侵害���。

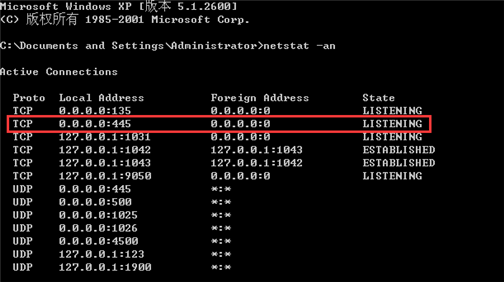

?��。?)快捷鍵WIN+R啟動(dòng)運(yùn)行窗口,輸入cmd并執(zhí)行����,打開命令行操作窗口���,輸入命令:netstat -an

*用于檢測(cè)445端口是否開啟

上圖為未關(guān)閉445端口

?���。?)如445端口開啟(如上圖),依次輸入以下命令進(jìn)行關(guān)閉:

net stop rdr / net stop srv / net stop netbt

功后的效果如下:

4�����、強(qiáng)化網(wǎng)絡(luò)安全意識(shí):不明鏈接不要點(diǎn)擊���,不明文件不要下載�,不明郵件不要打開�。

5、盡快(今后定期)備份自己電腦中的重要文件資料到移動(dòng)硬盤�、U盤,備份完后脫機(jī)保存該磁盤���。

6����、建議仍在使用Windows XP��,Windows Server 2003操作系統(tǒng)的用戶盡快升級(jí)到 Window 7/Windows 10��,或 Windows 2008/2012/2016操作系統(tǒng)��。

7、若是Windows 7�、Windows 8/8.1、Windows 10(不包含LTSB)以上操作系統(tǒng)在啟用自動(dòng)更新情況下對(duì)此病毒免疫�����。

8�����、安裝正版操作系統(tǒng)����、Office軟件等。

四��、針對(duì)已中病毒系統(tǒng)解決方案

在沒有解密密鑰情況下���,中病毒計(jì)算機(jī)中的文件恢復(fù)的成本非常高昂��、難度非常大���。若確定計(jì)算機(jī)已經(jīng)中毒��,應(yīng)將該計(jì)算機(jī)隔離或斷網(wǎng)(拔網(wǎng)線)��,以免進(jìn)行病毒擴(kuò)散。若存在該計(jì)算機(jī)備份����,則啟動(dòng)備份恢復(fù)程序。若沒有重要文件����,可通過對(duì)磁盤全盤進(jìn)行格式化,重裝系統(tǒng)恢復(fù)使用�。

五、安全補(bǔ)丁下載

針對(duì)不同的系統(tǒng)所安裝的補(bǔ)丁不同�,請(qǐng)嚴(yán)格按照系統(tǒng)版本下載相對(duì)應(yīng)的安全補(bǔ)丁對(duì)系統(tǒng)進(jìn)行更新。

------------------------------------------------------------------------

以下系統(tǒng)版本:

Windows XP 32位/64位/嵌入式

Windows Vista 32/64位

Windows Server 2003 SP2 32位/64位

Windows 8 32位/64位

Windows Server 2008 32位/64位/安騰

對(duì)應(yīng)補(bǔ)丁下載地址:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

------------------------------------------------------------------------

以下系統(tǒng)版本:

Windows 7 32位/64位/嵌入式

Windows Server 2008 R2 32位/64位

對(duì)應(yīng)補(bǔ)丁下載地址:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012212

------------------------------------------------------------------------

以下系統(tǒng)版本:

Windows 8.1 32位/64位

Windows Server 2012 R2 32位/64位

對(duì)應(yīng)補(bǔ)丁下載地址:

http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012213

附件4 各操作系統(tǒng)版本補(bǔ)丁下載地址及360公司下載工具(免疫工具��、專殺工具���、文件恢復(fù)工具等)

Win7 ms17-010官方補(bǔ)丁md5值及下載地址

win7 x64

md5:d745f8983f0433be76e0d08b76113563 sha1:6bb04d3971bb58ae4bac44219e7169812914df3f

下載地址:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

win7 x86

md5:883a7d1dc0075116789ea5ff5c204afc sha1:2decefaa02e2058dcd965702509a992d8c4e92b3

下載地址:

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x86_6bb04d3971bb58ae4bac44219e7169812914df3f.msu

win10 x64 補(bǔ)丁下載地址:

http://download.windowsupdate.com/c/msdownload/update/softw

are/secu/2017/03/windows10.0-kb4012606-

x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu

win10 x86 補(bǔ)丁下載地址:

http://download.windowsupdate.com/c/msdownload/update/softw

are/secu/2017/03/windows10.0-kb4012606-

x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msu

XP和win2003官方補(bǔ)丁地址:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

其他補(bǔ)丁下載地址:

https://technet.microsoft.com/zh-cn/library/security/MS17-010

點(diǎn)擊公告里對(duì)應(yīng)的系統(tǒng)下載對(duì)應(yīng)補(bǔ)丁��。

2003:

http://0kee.#/ms/2003/kb4012598-x64-custom-chs.exe

http://0kee.#/ms/2003/kb4012598-x64-custom-enu.exe

http://0kee.#/ms/2003/kb4012598-x86.exe

2008:

http://0kee.#/ms/2008/kb4012598-x64.msu

http://0kee.#/ms/2008/kb4012598-x86.msu

2008R2:

http://0kee.#/ms/2008R2/kb4012212-x64.msu

http://0kee.#/ms/2008R2/kb4012212-x86.msu

http://0kee.#/ms/2008R2/kb4012215-x64.msu

http://0kee.#/ms/2008R2/kb4012215-x86.msu

2012R2:

http://0kee.#/ms/2012R2/kb4012213-x64.msu

http://0kee.#/ms/2012R2/kb4012213-x86.msu

http://0kee.#/ms/2012R2/kb4012216-x64.msu

http://0kee.#/ms/2012R2/kb4012216-x86.msu

8.1:

http://0kee.#/ms/8.1/kb4012213-x64.msu

http://0kee.#/ms/8.1/kb4012213-x86.msu

http://0kee.#/ms/8.1/kb4012216-x64.msu

http://0kee.#/ms/8.1/kb4012216-x86.msu

vista:

http://0kee.#/ms/vista/kb4012598-x64.msu

http://0kee.#/ms/vista/kb4012598-x86.msu

win7:

http://0kee.#/ms/win7/kb4012212-x64.msu

http://0kee.#/ms/win7/kb4012212-x86.msu

http://0kee.#/ms/win7/kb4012215-x64.msu

http://0kee.#/ms/win7/kb4012215-x86.msu

xp:

http://0kee.#/ms/xp/sp2-kb4012598-custom-enu-x86.exe

http://0kee.#/ms/xp/sp3-embedded-kb4012598-custom-enu-x86.exe

http://0kee.#/ms/xp/sp3-kb4012598-custom-enu-x86.exe

win7 sp0-sp1升級(jí)包:

http://0kee.#/ms/win7/sp0-sp1-X64.exe

http://0kee.#/ms/win7/sp0-sp1-X86.exe

漏洞檢測(cè)工具:

http://0kee.#/ms/ms17010detect.exe

http://0kee.#/ms/ms17-10.py

http://0kee.#/ms/ms17-10_BSOD_shilei.exe //藍(lán)屏

http://0kee.#/ms/ms17-010-bsod.py //藍(lán)屏

免疫工具&處置指南:

http://0kee.#/ms/010.zip

360公司免疫工具下載鏈接:

http://b.#/other/onionwormimmune

360公司專殺工具下載鏈接:

http://b.#/other/onionwormkiller

360公司勒索蠕蟲病毒文件恢復(fù)工具下載鏈接:https://dl.360safe.com/recovery/RansomRecovery.exe